🚨 191 ELS – ช่วยชีวิตได้แม่นยำยิ่งขึ้นกองบังคับการสายตรวจและปฏิบัติการพิเศษ (191) ร่วมกับ AIS และ Google เปิดตัวบริการใหม่ “191 Emergency Location Service (191 ELS)”...

Uncategorized

❗️เตือนภัย 👁 ระวังการสแกนม่านตาแลกเงินดิจิทัล🪙 กรมการปกครองแจ้งเตือน พบกลุ่มบุคคลใช้เครื่อง “Orb” สแกนม่านตาตามห้าง แลกคริปโทฯ มูลค่า 500-1,000 บาท ไม่ใช่โครงการของหน่วยงานรัฐ ⚠️ เสี่ยงถูกนำข้อมูลชีวมิติไปใช้ผิดวัตถุประสงค์ปัจจุบันตำรวจไซเบอร์กำลังตรวจสอบความปลอดภัย และผลกระทบที่จะเกิดขึ้น 👉 หากพบกิจกรรมลักษณะนี้...

🚨 เตือนภัยมัลแวร์ Android ตัวใหม่! ปลอมเป็นแอนติไวรัส อ้างชื่อหน่วยข่าวกรองรัสเซีย (FSB) นักวิจัยพบมัลแวร์ชื่อ Android.Backdoor.916.origin ที่แฝงตัวเป็นแอปแอนติไวรัส เช่น “GuardCB”,“SECURITY_FSB” ฯลฯ⚠️ ความอันตรายคือ มันสามารถ แอบสตรีมกล้อง–ไมค์ บันทึกเสียงรอบตัว...

🔥 แค่ “แตกไฟล์” ก็โดนแฮก! ช่องโหว่ใหม่ WinRAR เล่นงานหนัก ทีมวิจัยจาก ESET ออกมาเตือน! พบช่องโหว่ร้ายแรงใน WinRAR (CVE-2025-8088) ที่ถูกใช้โจมตีจริงแล้ว แค่แตกไฟล์ .RAR ก็เสี่ยงติดมัลแวร์...

🚀 เทคโนโลยีก้าวกระโดด! SK hynix เปิดตัว QLC NAND 321 ชั้น ตัวแรกของโลก 🎉 ✅ ความจุสูงสุดต่อชิป 8TB → ทำให้ SSD...

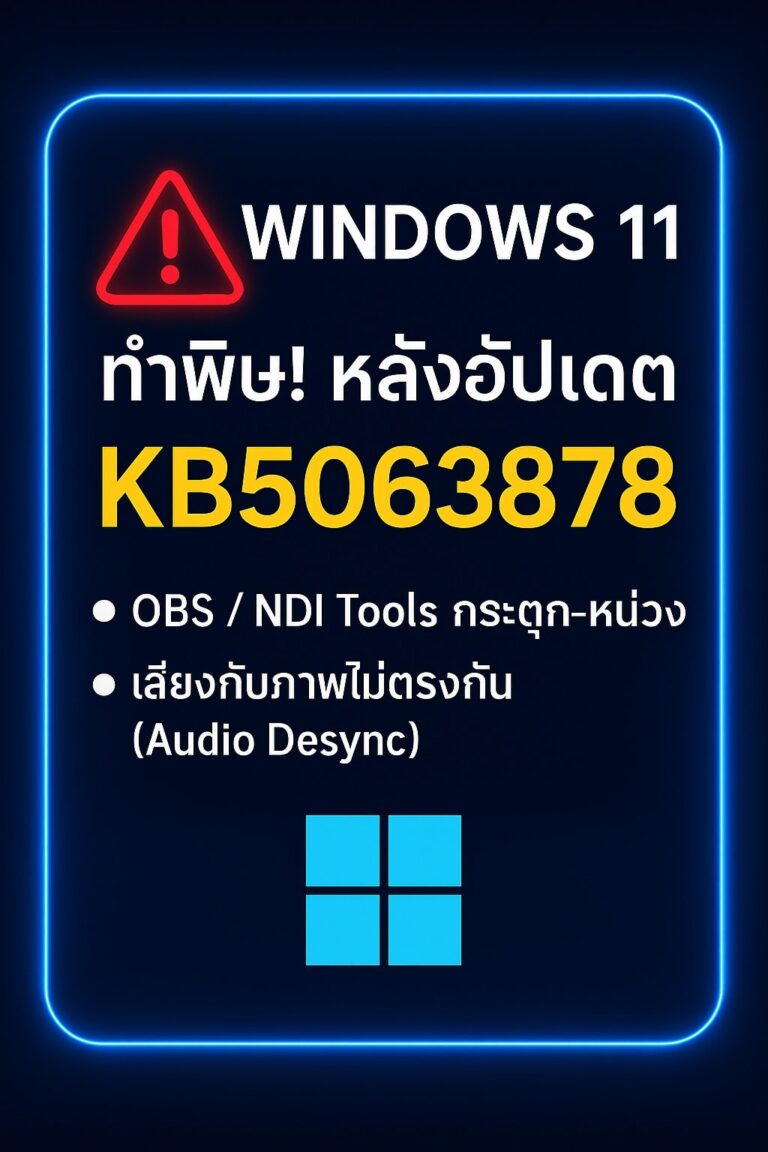

🚨 Windows 11 ทำพิษ! หลังอัปเดตKB5063878 หลังจากไมโครซอฟท์ปล่อยอัปเดตความปลอดภัยล่าสุด (Build 26100.4946) ผู้ใช้ทั่วไปอาจไม่รู้สึกอะไร แต่สำหรับ สายสตรีมเมอร์ / คนทำคอนเทนต์วิดีโอ บอกเลยว่าปวดหัวแน่นอน 🫠 หลายคนเจออาการ:🎥 OBS...

🦸♂️ ฮีโร่แห่งวงการโอเพนซอร์ส: VLC Media Player หลายคนคงคุ้นกับ VLC ที่เปิดได้แทบทุกไฟล์วิดีโอ แต่เบื้องหลังมันคือเรื่องราวการ “ยืนหยัด” ของ ฌ็อง-บาติสต์ เคมปฟ์ เขาปฏิเสธข้อเสนอ 💰 หลายล้านยูโร ที่อยากให้ใส่โฆษณา/แอดแวร์...

❗️❗️เตือนภัยมัลแวร์ตัวใหม่ “QuirkyLoader” แฮกเกอร์ใช้ อีเมลสแปม + ไฟล์ ZIP หลอก ให้คนเปิด จากนั้นมัลแวร์จะซ่อนตัวในโปรแกรมจริงแล้วแพร่กระจายไปติดตั้งตัวอื่น ๆ เช่น Agent Tesla, AsyncRAT, Formbook, Remcos...

⚠️เตือนภัยไซเบอร์! รหัสผ่านอ่อน = ช่องโหว่ใหญ่ขององค์กร รายงาน Blue Report 2025 พบว่า:การแฮกรหัสผ่านสำเร็จ 46% (เกือบครึ่งของการทดสอบทั้งหมด!)และเมื่อได้บัญชีจริงแล้ว แฮกเกอร์เจาะระบบต่อได้ถึง 98% สาเหตุหลัก-รหัสผ่านเดาง่าย-ไม่มีระบบ Multi-Factor Authentication (MFA)-ขาดการตรวจสอบความปลอดภัยบัญชี...

👺 Hacker กลุ่ม Scattered Spider โดนโทษคุก 10 ปี หลังโจมตีองค์กรใหญ่ในสหรัฐฯ! เกิดอะไรขึ้น? หนึ่งในสมาชิกกลุ่มแฮกเกอร์ Scattered Spider ถูกตัดสินจำคุก 10 ปี คดีนี้เกี่ยวข้องกับการโจมตีองค์กรขนาดใหญ่หลายแห่งในสหรัฐฯ...

🚨 Apple ออกแพตช์ด่วน! ปิดช่องโหว่ Zero-Day CVE-2025-43300 อันตรายสูง Apple ประกาศอัปเดตความปลอดภัยฉุกเฉิน หลังพบช่องโหว่ CVE-2025-43300 ในระบบ ImageIOช่องโหว่นี้ถือเป็น Zero-Day หรือจุดบกพร่องที่ถูกค้นพบก่อนจะมีการแก้ไข และพบว่ามีการโจมตีจริงแล้ว (Exploited...

🚨 Windows เจอปัญหาใหญ่ หลังอัปเดตล่าสุด! Microsoft ยืนยันแล้วว่าอัปเดต Patch Tuesday สิงหาคม 2025 ทำให้ฟีเจอร์ Reset & Recovery ใช้งานไม่ได้ บน Windows...

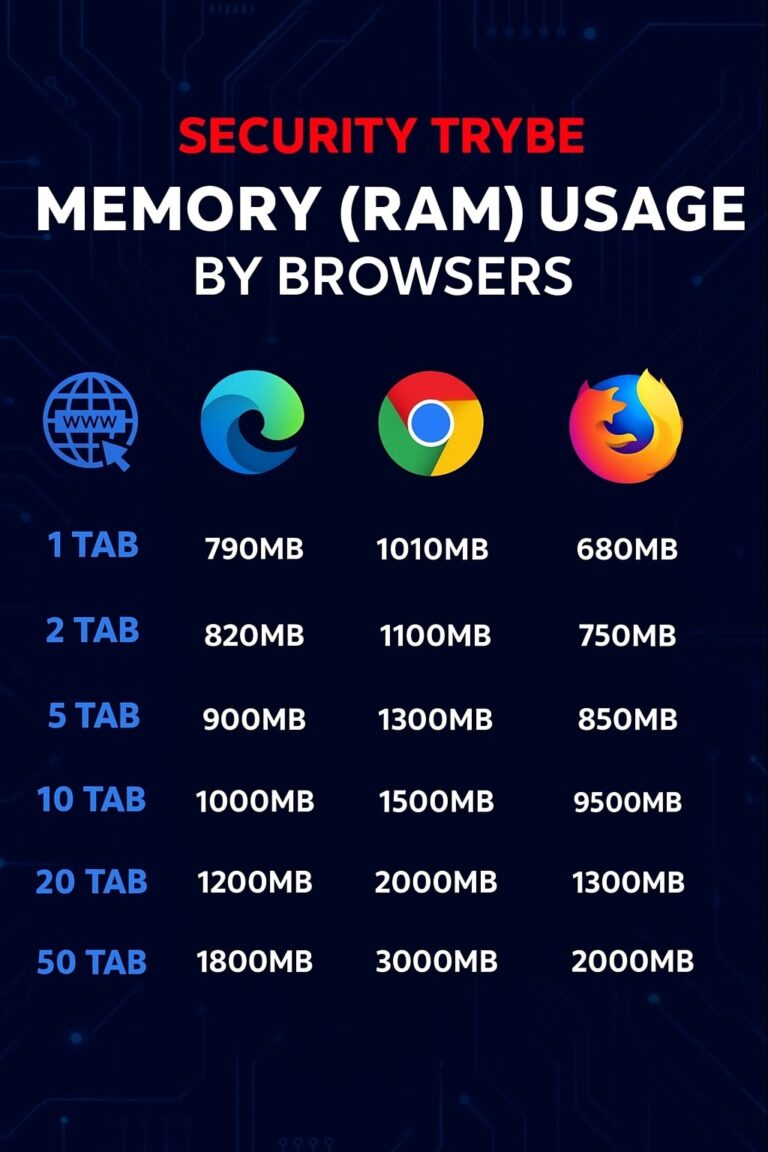

🌐Browser ไหนกิน RAM มากที่สุด?เวลาเราเปิดเว็บเบราว์เซอร์ (เช่น Chrome, Edge, Firefox) เครื่องคอมฯ หรือโน้ตบุ๊กเราจะต้องใช้ RAM ในการประมวลผล ยิ่งเปิดแท็บ (Tab) เยอะ ก็ยิ่งใช้ RAM...

🔒 ฟรี! ทดสอบ Security Control ขององค์กรคุณ คุณมั่นใจแล้วหรือยังว่า ระบบความปลอดภัยที่ใช้อยู่✅ IPS (Intrusion Prevention System)✅ Sandbox✅ EDR (Endpoint Detection &...

🚨 BREAKING: ฟ้องแรง! รัฐลุยเซียนาฟ้อง Roblox ไม่ปกป้องเด็กเพียงพอ! อัยการรัฐลุยเซียนายื่นฟ้อง Roblox ระบุว่าแพลตฟอร์มไม่สามารถปกป้องเยาวชนได้เพียงพอ ถูกใช้เป็นพื้นที่สำหรับพวก “ใคร่เด็ก” แม้จะมีเด็กอายุน้อยถึง 40% ใช้งานก็ตาม ** Roblox ชี้แจงว่า…**...

👥️️กลุ่มแฮกเกอร์รัสเซียชื่อ EncryptHub (หรือ Water Gamayun) กำลังใช้ช่องโหว่ใหม่ใน Windows ที่ชื่อ MSC EvilTwin (CVE-2025-26633) เพื่อแฮกองค์กรทั่วโลก! 🔎 วิธีการโจมตีแฮกเกอร์จะแอบอ้างเป็น IT Support ติดต่อผ่าน...

🚨 เตือนภัยช่องโหว่ใหม่ HTTP/2 “Rapid Reset”นักวิจัยพบช่องโหว่ร้ายแรงในโปรโตคอล HTTP/2 ซึ่งเป็นเทคโนโลยีที่เว็บส่วนใหญ่ใช้ในการโหลดข้อมูล ทำให้แฮ็กเกอร์สามารถส่งคำสั่งจำนวนมากเพื่อทำให้เว็บหรือบริการออนไลน์ล่มได้ (DDoS Attack) 📌 สิ่งที่ต้องรู้ ช่องโหว่นี้มีชื่อว่า “HTTP/2 Rapid Reset” หรือ...

🚨 เตือนภัย! CrossC2 – เทคนิคใหม่ โจมตีได้ทั้ง Windows, Mac และ Linux นักวิจัยด้านความปลอดภัยไซเบอร์พบว่า แฮ็กเกอร์กำลังใช้เครื่องมือ CrossC2 ทำให้ Cobalt Strike (เดิมทีใช้โจมตี...

🚨 เตือนภัยวงการคริปโต! 🚨กลุ่มขุด Qubic อ้างว่ารวมพลังขุดเหรียญ Monero (XMR) ได้ถึง 51% ของเครือข่าย 📌 ทำไมเรื่องนี้ใหญ่?ในโลกบล็อกเชน ถ้าใครมีพลังขุดเกิน 50% จะสามารถ… 🔄 ยกเลิกธุรกรรมคนอื่น...

🚨 เตือนภัย! “Choicejacking” โจมตีมือถือผ่านแท่นชาร์จสาธารณะ ⚠️ หลายคนชอบเสียบชาร์จมือถือที่สนามบิน ร้านกาแฟ หรือโรงแรม… แต่รู้ไหม? อาจมี แท่นชาร์จปลอม ที่ถูกฝัง “คอมพิวเตอร์จิ๋ว” เอาไว้เพื่อ แฮ็กข้อมูลคุณในเสี้ยววินาที 😱 📌...

💥 HR / Admin / IT ระวัง! 💥งานที่คุณทำ อาจเข้าข่าย DPO (เจ้าหน้าที่คุ้มครองข้อมูลส่วนบุคคล) โดยไม่รู้ตัวและถ้าพลาด… คุณอาจต้องจ่ายเอง! 😱 DPO คืออะไร?คือคนที่ดูแลการเก็บ ใช้...

🚀 Google เปิดตัว “Jules” ผู้ช่วยเขียนโค้ด AI พร้อมใช้เต็มรูปแบบ! หลังจากทดสอบในเวอร์ชันเบต้าตั้งแต่เดือนพฤษภาคม ตอนนี้ Jules — AI ผู้ช่วยเขียนโค้ดแบบ Agentic — เปิดให้ใช้งานอย่างเป็นทางการแล้วในแพ็กเกจ Google...

ใครที่ใช้ Gemini (AI จาก Google) ตอนนี้มีฟีเจอร์ใหม่ชื่อว่า “Guided Learning”ช่วยให้การเรียนรู้เข้าใจง่ายขึ้น ไม่ใช่แค่เฉลยคำตอบ…แต่ “สอนให้เข้าใจจริง”เหมือนมีเพื่อนติวอยู่ข้าง ๆ 📚 📌 จุดเด่นของ Guided Learning: ✅...

🔒 AI ถูกใช้สร้างเว็บปลอม! มิจฉาชีพบุกบราซิล หลอกเหยื่อผ่าน Google 🇧🇷 ภัยไซเบอร์ล่าสุด #AIก็โกงได้ รู้หรือไม่❓ ตอนนี้แฮกเกอร์ใช้ AI สร้าง “เว็บไซต์ปลอม” ที่เหมือนเว็บหน่วยงานรัฐแบบเป๊ะ!แถมยังดันขึ้นหน้าแรกของ Google แบบเนียน...

🛡️ ก่อนจะขึ้นระบบใช้งานจริง… อย่าลืม “PenTest” ให้มั่นใจก่อน! ระบบจะดีแค่ไหน ถ้า “พัง” หรือ “โดนเจาะ” ตั้งแต่วันแรก ก็จบเหมือนกัน… ก่อนจะนำระบบขึ้น Production จริง ทั้งเว็บไซต์ แอปพลิเคชัน...

🔐 VPN บนมือถือ ปลอดภัยจริงไหม? หรือแค่คิดไปเอง? ทุกวันนี้หลายคนใช้ VPN คิดว่าจะช่วยให้ปลอดภัยขึ้นจากแฮกเกอร์หรือการแอบดักฟังบน Wi-Fi สาธารณะแต่รู้ไหมว่า… ถ้าเลือก VPN ผิด อาจ เสี่ยงยิ่งกว่าต่อเน็ตตรง! 📡 VPN...

🛡️ Data Leak คืออะไร? แล้ว DRP จะช่วยป้องกันได้ยังไง? ในยุคที่ข้อมูลคือทรัพย์สินสำคัญที่สุดขององค์กร — การ “รั่วไหลของข้อมูล” หรือ Data Leak กลายเป็นหนึ่งในภัยไซเบอร์ที่พบบ่อยและทำให้หลายธุรกิจล้มได้ในชั่วข้ามคืน 🔍 Data...

🛡️ รู้ทันภัยไซเบอร์! เมื่อสงครามไม่ใช่แค่ในสนามรบ แต่ปะทุผ่านหน้าจอ 📍ขณะนี้มีความตึงเครียดบริเวณชายแดน ไทย-กัมพูชา โดยมีรายงานว่าฝ่ายตรงข้ามใช้กำลังอาวุธโจมตีข้ามแดนแต่สิ่งที่ควรตระหนักไม่แพ้กัน คือ “สงครามข่าวสาร” ที่อาจเกิดควบคู่กันในโลกไซเบอร์! 🔍 ปัจจุบันการโจมตีไม่ใช่แค่ยิงปืนหรือใช้ระเบิดแต่รวมถึงการ บิดเบือนข้อมูล ปล่อย ข่าวปลอม หรือแม้แต่ การโจมตีระบบโครงสร้างพื้นฐานดิจิทัลเพื่อให้เกิดความสับสนในประชาชน...

🚨 DDoS คืออะไร? อันตรายแค่ไหน? แล้วจะป้องกันยังไงดี? 🧨 DDoS (Distributed Denial of Service)คือการ “ถล่ม” ระบบออนไลน์ด้วยทราฟฟิกจำนวนมหาศาลจากเครื่องที่ติดมัลแวร์ทั่วโลก เป้าหมายคือ ทำให้เว็บไซต์หรือระบบล่ม ใช้งานไม่ได้! 😱...

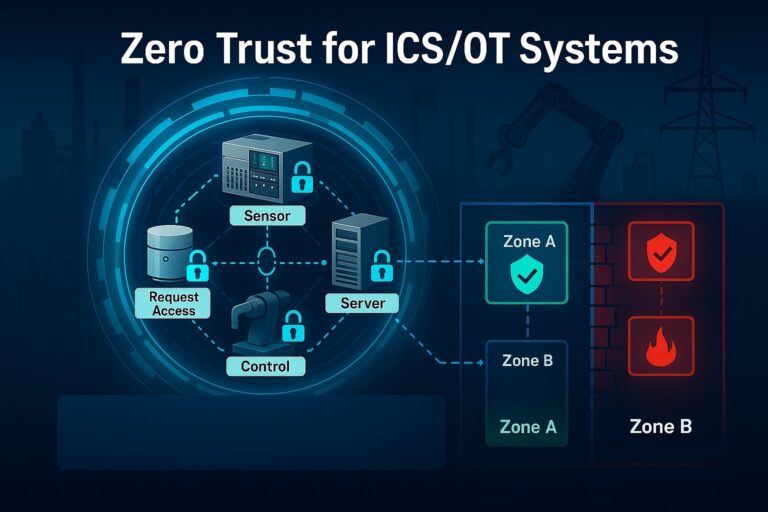

ในยุคที่ภัยคุกคามไซเบอร์เข้ามาได้ทุกทิศทาง โดยเฉพาะกับระบบโครงสร้างพื้นฐานของประเทศ เราจำเป็นต้องมีระบบที่ไม่เพียงแต่ “ป้องกันจากภายนอก” แต่ยังต้อง “ควบคุมจากภายใน” อย่างแท้จริง 🧠 แนวคิดใหม่ในการปกป้องระบบสำคัญขององค์กร ✅ อุปกรณ์ทุกชิ้น ไม่ว่าจะเป็น PLC, Sensor, Server หรือแม้แต่ระบบควบคุมโรงงาน ต้อง...

🔴 เตือนภัยช่องโหว่ Zero-Day บน WinRAR ถูกขายใน Dark Web ‼️ มีรายงานล่าสุดจาก Obrela Threat Intelligence และแหล่งข่าว Cyber Security News...

🧠 ฟีเจอร์ AI Mode + Agentic AI ใน Google Search คืออะไร? 🔎 Agentic AI ทำงานยังไง?Agentic AI คือ...

🛡️ Secure Boot คืออะไร? Secure Boot คือเทคโนโลยีด้านความปลอดภัยของระบบ BIOS/UEFI ในเครื่องคอมพิวเตอร์ ที่จะช่วยตรวจสอบความถูกต้องของระบบก่อนเริ่มบูต Windows ✅ ประโยชน์ของ Secure Boot🔒 ป้องกันมัลแวร์ฝังตัว (Rootkit/Bootkit)มัลแวร์ประเภทนี้มักซ่อนอยู่ก่อนระบบปฏิบัติการเริ่มทำงาน...

📛 เตือนภัยผู้ใช้งานฮาร์ดดิสก์ Seagate รุ่นเก่า!⚠️ Seagate Desktop HDD 1000GB (1TB) บางรุ่นที่หมดประกันแล้วมีโอกาส พังแบบกะทันหัน และ กู้ข้อมูลคืนได้ยากมาก💥 ปัญหา:จากประสบการณ์ของศูนย์กู้ข้อมูลหลายแห่ง พบว่าHDD รุ่นนี้ (รหัส...

เมื่อ 30 มิถุนายน 2025 นักวิจัยด้านความปลอดภัย Ian Carroll และ Sam Curry ตรวจเจอข้อมูลล็อกอินในระบบหลังบ้านของแชตบอทสมัครงาน “Olivia” (ผ่านเว็บไซต์ McHire.com) ที่ใช้โดย McDonald’s และพัฒนาโดยบริษัท...

🔍 Open-Source Intelligence (OSINT) คืออะไร?รู้จักกับ “OSINT” เครื่องมือทรงพลังของนักวิเคราะห์ความปลอดภัยไซเบอร์ 💡 OSINT หรือ Open-Source Intelligence คือ การรวบรวม วิเคราะห์ และใช้ข้อมูลจากแหล่งสาธารณะ (เช่น...

🔎 รู้ให้เร็ว รู้ให้ลึก ก่อนภัยจะมาถึงคุณรู้ไหมว่า… แฮกเกอร์หลายรายวางแผนโจมตีล่วงหน้าหลายสัปดาห์ บางครั้งถึงกับมี “ใบสั่ง” โจมตีองค์กรแบบเฉพาะเจาะจงผ่านกลุ่มใน Dark Web ที่ FiX ITDD เรามีระบบวิเคราะห์ภัยไซเบอร์เชิงลึก (Threat Intelligence Service)...

🔴 เตือนภัยช่องโหว่ร้ายแรง! Wing FTP Server เสี่ยงถูกแฮกยึดระบบแบบเต็มรูปแบบ ผู้เชี่ยวชาญด้านความมั่นคงปลอดภัยไซเบอร์ออกมาเตือนถึงช่องโหว่ร้ายแรงหมายเลข CVE-2025-47812 ซึ่งมีคะแนนความรุนแรงสูงสุด CVSS: 10 เต็ม ส่งผลกระทบโดยตรงต่อผู้ใช้งาน Wing FTP Server โดยช่องโหว่นี้กำลังถูกกลุ่มแฮกเกอร์ใช้งานเพื่อโจมตีแบบ...

🛡️ Cyber War & Pentest กองทัพไทยกับสงครามไซเบอร์ – Pentest มีส่วนช่วยอย่างไร? 🔥 สงครามไซเบอร์คืออะไร? “Cyber War” คือ การโจมตีทางไซเบอร์ระดับประเทศ เช่น การแฮกระบบโครงสร้างพื้นฐาน...

🔓 External Pentest คืออะไร? External Penetration Testing (Pentest) คือการ “ทดสอบเจาะระบบจากภายนอกองค์กร” โดยจำลองบทบาทของแฮกเกอร์จริง ที่พยายามเจาะเข้ามาทางอินเทอร์เน็ต เพื่อค้นหาช่องโหว่และปิดจุดอ่อนก่อนที่จะถูกโจมตีจริง 🎯 ทำไมองค์กรต้องทำ External Pentest?...

🛡️ Internal Pentest คืออะไร? จำเป็นไหม? ใครควรทำ? 🔍🔐 Internal Pentest หรือการทดสอบเจาะระบบจาก “ภายในองค์กร”คือการจำลองสถานการณ์ว่า “ถ้ามีคนในองค์กร หรือลูกจ้างไม่หวังดี” แอบพยายามเจาะระบบจะสามารถเข้าถึงข้อมูล ความลับ หรือควบคุมระบบภายในได้มากแค่ไหน?💡ประโยชน์ที่คุณอาจมองข้าม: ✅...

🔐💻 ถ้าไม่ Backup แล้วเจอ Ransomware ต้องทำอย่างไร? เมื่อคอมพิวเตอร์ของคุณติด Ransomware (มัลแวร์เรียกค่าไถ่) ข้อมูลทั้งหมดจะถูกเข้ารหัส ผู้โจมตีจะเรียกเงินแลกกับการปลดล็อกไฟล์…แต่ถ้าคุณ ไม่มี Backup เลย อาจเจอผลกระทบเหล่านี้:📌 ข้อมูลสำคัญหายถาวร📌 ไม่สามารถใช้งานระบบหรือเปิดไฟล์ได้📌...

🛡️💾 แบคอัพข้อมูล สำคัญแค่ไหน?ทุกวันนี้ “ข้อมูล” คือสิ่งมีค่าที่สุดในคอมพิวเตอร์ของคุณ ไม่ว่าจะเป็นรูปภาพครอบครัว ไฟล์งาน เอกสารสำคัญ หรือข้อมูลลูกค้าแต่รู้ไหมว่า…ถ้าเครื่องพัง ไฟดับ ไวรัสเข้า หรือถูกแฮกขึ้นมา ข้อมูลเหล่านั้นอาจหายไปตลอดกาล! 🔧 ทำไมต้องแบคอัพข้อมูล?✅ ป้องกันข้อมูลสูญหายจากความผิดพลาดหรือไวรัส✅ ลดความเสี่ยงจากการโจมตีแบบ...

🔒 OT Security คืออะไร? ทำไมธุรกิจอุตสาหกรรมต้องรู้! ในยุคที่โลกหมุนเร็ว ระบบ OT (Operational Technology) คือ หัวใจของการควบคุมเครื่องจักร โรงงานอุตสาหกรรม หรือโครงสร้างพื้นฐานสำคัญ เช่น ไฟฟ้า น้ำ...

🔐 มือถือถูกแฮก = เงินหายไม่รู้ตัว! ระวังให้ดี มิจฉาชีพมาในคราบแอป/ลิงก์หลอก 🔐เคยคิดมั้ย? แค่ “เผลอกดลิงก์ผิด” หรือ “ติดตั้งแอปผิดตัว” อาจเป็นจุดเริ่มของฝันร้าย… ล่าสุดมีผู้เสียหายจำนวนมากถูก แก๊งมิจฉาชีพแฮกมือถือ แล้ว ดูดเงินจากแอปธนาคาร ภายในไม่กี่นาที...

Incident Response คืออะไร? ทำไมต้องมี? | #FiXITDDCyberTips Incident Response (IR) = การตอบสนองเหตุการณ์ด้านความปลอดภัยไซเบอร์ คือกระบวนการที่องค์กรใช้ในการ ตรวจจับ ตอบสนอง แก้ไข และฟื้นฟูระบบ หลังจากเกิดเหตุไม่พึงประสงค์ เช่น...

รู้จัก Identity and Access Management (IAM) ระบบควบคุมว่า “ใคร” เข้าถึง “อะไร” ได้บ้างในองค์กร Identity = ตัวตนของผู้ใช้งาน ชื่อผู้ใช้, รหัสผ่าน, รหัสพนักงาน,...

2FA + Active Directory = ปลอดภัย x2 ป้องกันบัญชีในองค์กร ไม่ให้ถูกขโมยง่ายๆ! Active Directory (AD) คือระบบที่ใช้จัดการ “ผู้ใช้ + สิทธิ์การเข้าถึง” ในองค์กร...

Active Directory คืออะไร? ถ้าระบบคอมพิวเตอร์ในบริษัทคือเมืองใหญ่ Active Directory (AD) ก็คือ “ศูนย์ทะเบียนประชากร” ที่ควบคุมว่า ใครเป็นใคร? ทำงานที่ไหน? ใช้สิทธิ์อะไรได้บ้าง? AD คือระบบจาก Microsoft ที่เอาไว้...

🪙 ตื่นทั้งโลก! บิตคอยน์ยุคบุกเบิกเคลื่อนไหวครั้งใหญ่ในรอบ 14 ปี! 🧠💸เมื่อ 2 กระเป๋าบิตคอยน์ที่ “เงียบ” มาตั้งแต่ปี 2011 ขยับตัวครั้งแรก! โอน BTC รวม 80,000 เหรียญ...

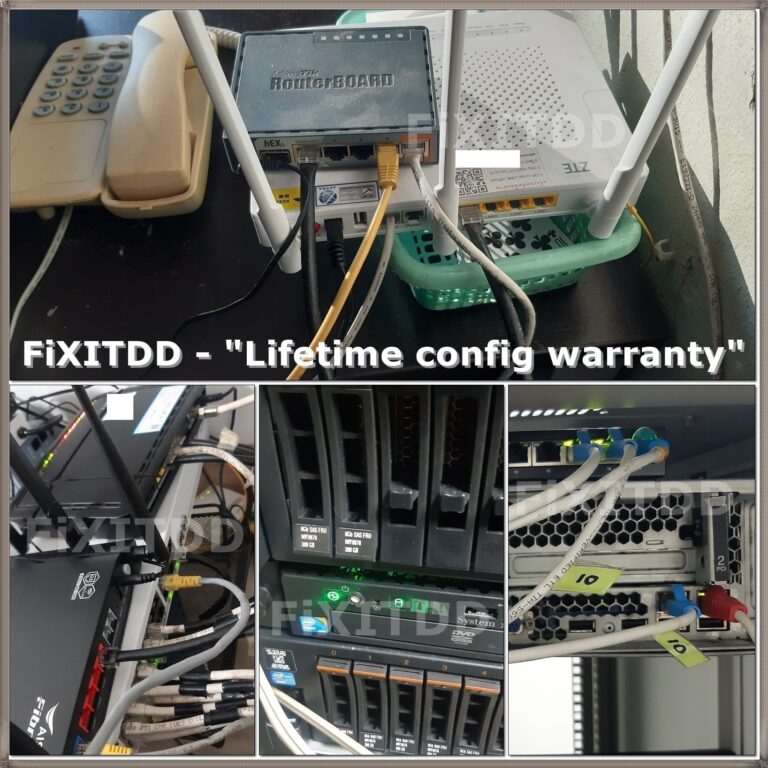

🔧 ปัญหาที่พบบ่อย: ✅ เน็ตเวิร์คกระตุก ค้างบ่อย เล่นเกมไม่ได้ ทำงานไม่สะดวก ✅ อินเทอร์เน็ตช้า เปิดเว็บ โหลดไฟล์ ดูวิดีโอติด ๆ ดับ ๆ ✅ Wi-Fi...

Password WiFi ของคุณปลอดภัยหรือไม่? วันนี้เรามีวิธีตามมาตรฐาน NIST (National Institute of Standards and Technology) แนะนำการตั้งค่า WiFi ที่ปลอดภัยด้วยแนวทางสำคัญดังนี้ค่ะ

ลองจินตนาการว่าคุณทำธุรกรรมสำคัญ แล้วจู่ ๆ ระบบก็หยุดทำงาน หรือข้อมูลของคุณถูกขโมยไป…😱 อะไรทำให้สิ่งเหล่านี้เกิดขึ้นได้บ้าง

‼️ใครเคยได้รับอีเมลแปลก ๆ ที่ดูเหมือนจะมาจากธนาคารหรือองค์กรสำคัญบ้าง❓️อีเมลเหล่านี้อาจเป็น Phishing ซึ่งเป็นการหลอกลวงเพื่อขโมยข้อมูล “ใครเคยได้รับอีเมลแปลก ๆ ที่ดูเหมือนจะมาจากธนาคารหรือองค์กรสำคัญบ้าง?อีเมลเหล่านี้อาจเป็น Phishing ซึ่งเป็นการหลอกลวงเพื่อขโมยข้อมูล โจรกรรมทางการเงินและ Hack บัญชีของคุณได้⚠️และอย่าลืมระมัดระวังเวลาเปิดอีเมลที่ดูน่าสงสัยนะคะ ตรวจสอบผู้ส่งให้แน่ใจว่าเป็นอีเมลจากแหล่งที่เชื่อถือได้ อย่าคลิกลิงก์หรือดาวน์โหลดไฟล์ที่ดูไม่น่าไว้ใจ และถ้าไม่แน่ใจ ให้สอบถามทีม...

ปัญหาเล็กๆ เหล่านี้อาจนำไปสู่ความเสียหายใหญ่ได้ อาการของคอมพิวเตอร์ที่ควรตรวจสอบมี

UPS (Uninterruptible Power Supply) หรือเครื่องสำรองไฟฟ้า มีประโยชน์หลายอย่างเช่น

สเปคคอมก็สำคัญนะ🤔เพราะสเปคเครื่องที่เหมาะสมช่วยให้การทำงานมีประสิทธิภาพ ราบรื่น และลดปัญหาเครื่องค้างหรือทำงานช้าได้ โดย พิจารณาจากการใช้งานที่เหมาะสมค่ะ

🌏ในโลกไซเบอร์ที่ดูปลอดภัยอาจมีช่องทางลับที่ซ่อนอยู่🥷Backdoor คือ ช่องทางลับที่ผู้โจมตีหรือผู้พัฒนาแอบสร้างขึ้นในระบบหรือซอฟต์แวร์ เพื่อให้สามารถเข้าถึงหรือควบคุมระบบได้โดยไม่ต้องผ่านกระบวนการยืนยันตัวตนปกติ มักใช้เพื่อ

Data breach คือการที่ข้อมูลสำคัญ เช่น ข้อมูลส่วนตัวหรือข้อมูลธุรกิจ หมายเลขบัตรเครดิตหรือบัญชีธนาคาร ความลับทางการค้า, ข้อมูลลูกค้า หรือกลยุทธ์ทางธุรกิจถูกเข้าถึงหรือเปิดเผยโดยไม่ได้รับอนุญาตสาเหตุหลัก

Red Team และ Blue Team เป็นทีมที่มีบทบาทสำคัญในด้านไซเบอร์ซีเคียวริตี้ โดยทั้งสองทีมมีหน้าที่ต่างกันแต่ทำงานร่วมกันเพื่อเสริมสร้างความปลอดภัยของระบบและข้อมูลRed Team( ทดสอบเจาะระบบ) ทำหน้าที่เป็น “ผู้โจมตี” เพื่อจำลองการโจมตีทางไซเบอร์ที่อาจเกิดขึ้นจริง โดยมีเป้าหมายเพื่อค้นหาช่องโหว่ในระบบก่อนที่ผู้ไม่ประสงค์ดี (แฮกเกอร์) จะใช้ช่องโหว่เหล่านั้นวิธีการทำงานทดสอบเจาะระบบ (Penetration Testing)ใช้เทคนิคและเครื่องมือที่แฮกเกอร์จริง...

อุปกรณ์คอมพิวเตอร์ที่เราใช้ หรือที่ซื้อต่อเขามา เป็นมือหนึ่งหรือมือสอง วันนี้เรามีคำแนะนำ จะมาบอกค่ะ

อุปกรณ์คอมพิวเตอร์ที่เราใช้ หรือที่ซื้อต่อเขามา เป็นมือหนึ่งหรือมือสอง วันนี้เรามีคำแนะนำ จะมาบอกค่ะ

เราจะทราบได้อย่างไรว่า อุปกรณ์คอมพิวเตอร์ที่เราใช้ หรือที่ซื้อต่อเขามา เป็นมือหนึ่งหรือมือสอง วันนี้เรามีคำแนะนำ จะมาบอกค่ะ

รู้หรือไม่🤔สายต่อจอคอมพิวเตอร์มีหลายประเภท โดยแต่ละแบบมีการใช้งานและคุณสมบัติที่ต่างกัน

การ์ดจอ (GPU) จำเป็นหรือไม่ ขึ้นอยู่กับลักษณะการใช้งานของคุณกรณีที่ไม่จำเป็นต้องใช้การ์ดจอแยกการ์ดจอในตัว (Integrated Graphics) สามารถรองรับได้อย่างเพียงพอสำหรับงานเอกสารทั่วไป เช่น การใช้ Microsoft Officeการชมวิดีโอหรือสตรีมมิ่งในความละเอียดสูงงานพื้นฐาน เช่น การแต่งภาพเบื้องต้นการเรียนออนไลน์หรือการประชุมวิดีโอการเขียนโปรแกรมหรือพัฒนาแอปพลิเคชันทั่วไปการเล่นเกมที่ใช้กราฟิกเบาๆ หรือเกม 2Dกรณีที่จำเป็นต้องใช้การ์ดจอแยก คืองานที่ต้องการพลังประมวลผลด้านกราฟิกสูง การเล่นเกมที่มีกราฟิกซับซ้อน...

Power Supply (PSU) เป็นอุปกรณ์ที่สำคัญในคอมพิวเตอร์ ทำหน้าที่แปลงกระแสไฟฟ้าจากแหล่งจ่ายไฟ (เช่น ไฟบ้าน) ให้เป็นแรงดันไฟฟ้าต่าง ๆ ที่เหมาะสมสำหรับอุปกรณ์ในคอมพิวเตอร์ เช่น เมนบอร์ด ฮาร์ดดิสก์ การ์ดจอ และอื่น ๆส่วนประกอบหลักของ Power...

ฮาร์ดดิสก์ในคอมพิวเตอร์มีหลายประเภท แต่หลัก ๆ สามารถแบ่งได้เป็น 3 ประเภทใหญ่ ๆ ตามลักษณะการทำงานและเทคโนโลยี

2FA (Two-Factor Authentication) คือการยืนยันตัวตนสองขั้นตอน โดยนอกจากรหัสผ่านแล้ว ยังต้องใช้รหัส OTP (รหัสชั่วคราว) ที่ได้จากแอป (เช่น Google Authenticator) หรือ SMS เพื่อให้เข้าบัญชีได้ เพื่อเพิ่มความปลอดภัย แม้รหัสผ่านถูกขโมย...

🕷สัญญาณเตือน!📱 มือถือของคุณอาจถูกฝังสคริปต์อันตราย หากมือถือของคุณถูกฝังสคริปต์หรือมัลแวร์ อาจมีอาการผิดปกติดังต่อไปนี้

Zero Day ใน Cyber Security หมายถึงช่องโหว่หรือจุดอ่อนในซอฟต์แวร์ ฮาร์ดแวร์ หรือเฟิร์มแวร์ ที่ยังไม่ถูกค้นพบหรือเปิดเผยต่อสาธารณะมาก่อน และยังไม่มีแพตช์หรือวิธีแก้ไขจากผู้พัฒนาประเภทของ Zero Day

📞👥️️แก๊งคอลเซ็นเตอร์ มีข้อมูลเราได้อย่างไร🤔 ข้อมูลส่วนบุคคลของเราสามารถรั่วไหลออกไปได้จาก 2 สาเหตุหลักคือ ตัวเราเอง และ บุคคลหรือองค์กรอื่น

คนไทย 60% ให้ข้อมูล PDPA แลกส่วนลด.📊 เปิดรายงานภาวะสังคมไทย ไตรมาส 4/2567 พบว่า 60% ของคนไทยยินยอมให้บริษัทเข้าถึงข้อมูลส่วนบุคคล (PDPA) เพื่อแลกกับส่วนลดและสิทธิพิเศษต่างๆ นอกจากนี้ ข้าราชการไทยกว่า 1.7 ล้านคน...

มุกใหม่เของพี่มิจ⚠️เตือนเกี่ยวกับมิจฉาชีพที่นำเลขบัตรประชาชนของผู้อื่นไปขอซิมใหม่เบอร์เดิม ซึ่งหากมิจฉาชีพสามารถเข้าถึงเบอร์โทรศัพท์ของเหยื่อได้ ก็อาจนำไปใช้ในการกระทำผิดหลายรูปแบบ เช่นเข้าถึงบัญชีธนาคารและแอปการเงิน – ใช้เบอร์โทรศัพท์เพื่อรับรหัส OTP และเข้าถึงแอปธนาคาร โอนเงินออกจากบัญชีแฮกบัญชีโซเชียลมีเดีย – ขอรหัส OTP เพื่อล็อกอินเข้าบัญชี Facebook, LINE, หรือ Instagram...

“ระวัง! อีเมลและข้อความที่คุณได้รับอาจไม่ใช่สิ่งที่เห็น”ในยุคที่การติดต่อสื่อสารออนไลน์เป็นเรื่องปกติ ภัยคุกคามจาก Phishing กำลังแพร่กระจายอย่างรวดเร็ว ผู้ไม่หวังดีใช้เทคนิคที่แนบเนียนขึ้นทุกวัน หลอกให้เราเปิดเผยข้อมูลสำคัญโดยไม่รู้ตัวคุณสามารถใช้หลายวิธีเพื่อตรวจสอบว่าข้อความที่ได้รับเป็น Phishing หรือไม่:

1️⃣ ความปลอดภัยทางไซเบอร์มัลแวร์, ไวรัส, แรนซัมแวร์Phishing หลอกขโมยข้อมูลรหัสผ่านอ่อนแอ เสี่ยงถูกเจาะ2️⃣ เครือข่ายและการเข้าถึงระบบเครือข่ายล่มตั้งค่าการเข้าถึงไม่ปลอดภัยWi-Fi ไม่มีการเข้ารหัสที่ดี3️⃣ ฮาร์ดแวร์และซอฟต์แวร์อุปกรณ์เก่า เสี่ยงต่อความปลอดภัยซอฟต์แวร์ล้าสมัย เปิดช่องโหว่ระบบใหม่ไม่เข้ากับของเดิม4️⃣ การจัดการข้อมูลข้อมูลสูญหายจากไวรัสหรือข้อผิดพลาดไม่มีการสำรองข้อมูลที่ดีข้อมูลรั่วไหลจากพนักงานหรือแฮกเกอร์5️⃣ ปัญหาด้านผู้ใช้พนักงานขาดความรู้ด้านความปลอดภัยใช้อุปกรณ์ส่วนตัวกับระบบบริษัทดาวน์โหลดซอฟต์แวร์ไม่ปลอดภัย6️⃣ การบริหารจัดการ ITไม่มีมาตรการความปลอดภัยชัดเจนขาดการบำรุงรักษาและตรวจสอบระบบกำหนดสิทธิ์การใช้งานไม่เหมาะสม 🔒ปกป้องระบบไอทีขององค์กรคุณ ด้วยโซลูชั่นความปลอดภัยที่ครบวงจร...

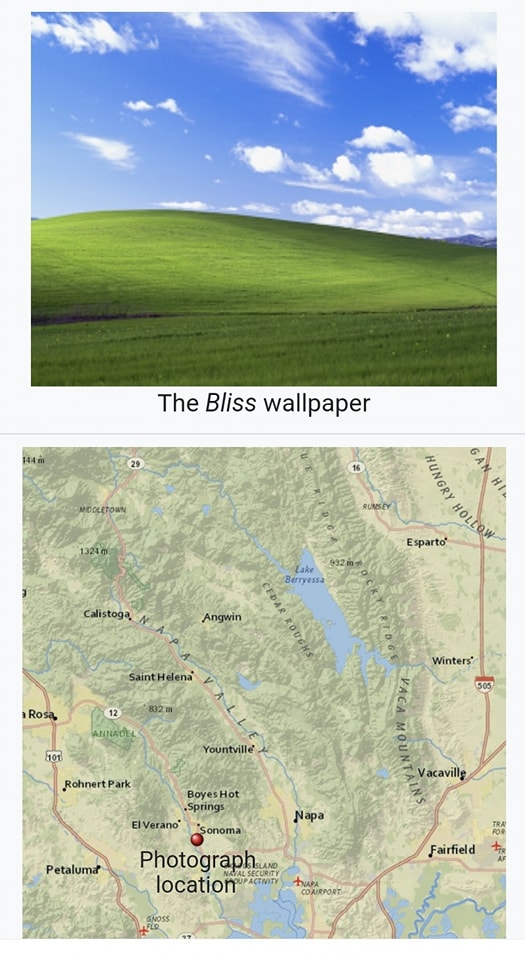

ใครจะคิดว่า ภาพท้องฟ้าใสกับทุ่งหญ้าเขียวสดที่เราเห็นใน Windows XP จะกลายเป็น “ภาพที่มีผู้ชมมากที่สุดในโลก!”ชาร์ลส์ โอ’เรียร์ ช่างภาพอดีตทีม National Geographic คือผู้อยู่เบื้องหลังภาพระดับตำนานนี้ เขากดชัตเตอร์เพียงครั้งเดียวในปี 1996 ที่รัฐแคลิฟอร์เนีย สหรัฐฯ แต่ภาพนั้นกลับถูกมองนับพันล้านครั้งทั่วโลก “Bliss”...

🪄เมื่อ AI ไม่ได้มีไว้แค่ช่วยเหลือ… แต่อาจกลายเป็นเครื่องมือของภัยคุกคามไซเบอร์🎭AI-Powered Cyber Attacksในปัจจุบันเทคโนโลยีและ AI ได้พัฒนาไปอย่างรวดเร็วส่งผลให้ภัยคุกคาม Data Breach มีความซับซ้อนและรุนแรงมากขึ้นโดยแฮกเกอร์จะใช้ AI และ Machine Learning เพื่อวิเคราะห์ช่องโหว่ของระบบในการคิดค้นวิธีการโจมตีที่แม่นยำและยากต่อการตรวจจับเช่น การลอกเลียนแบบพฤติกรรมมนุษย์เพื่อหลอกลวงเหยื่อให้เปิดเผยข้อมูลหรือรหัสผ่าน...

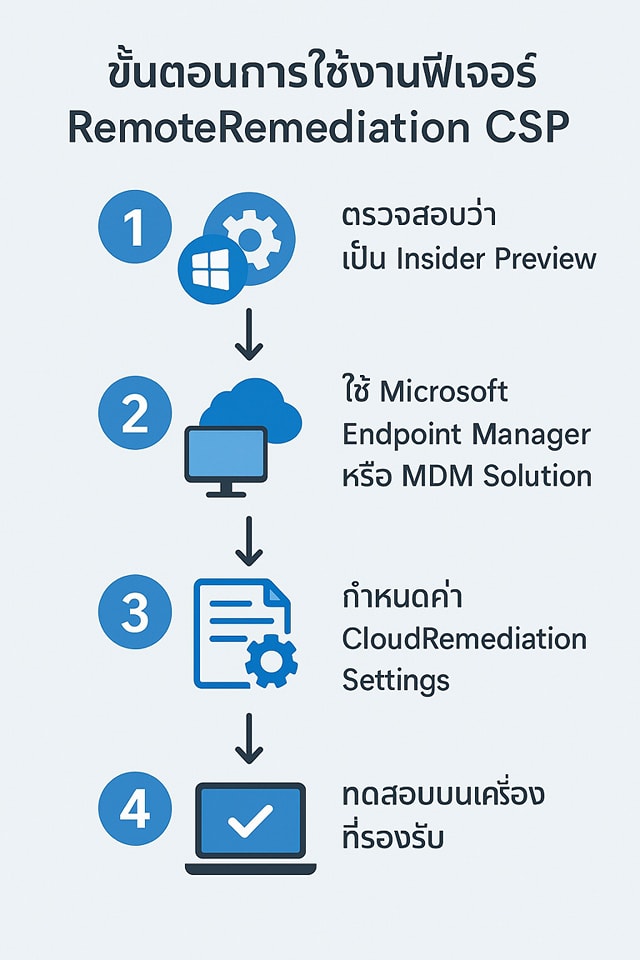

🤩Microsoft ได้เปิดตัวฟีเจอร์ใหม่ใน Windows 11 ชื่อ Quick Machine Recovery (QMR) ที่ช่วยให้ IT Support แก้ไขปัญหาของเครื่องที่บูตไม่ขึ้นได้ง่ายขึ้น โดยใช้ Windows Update ผ่าน...

🌐ในโลกของการทำงานยุคดิจิทัล ข้อมูลเปรียบเสมือนทรัพย์สินที่มีคุณค่า🪙💽ฮาร์ดดิสก์จึงทำหน้าที่เป็นศูนย์กลางในการจัดเก็บและปกป้องข้อมูลสำคัญเหล่านั้นการใส่ใจดูแลฮาร์ดดิสก์อย่างเหมาะสม จึงเป็นพื้นฐานสำคัญของการทำงานที่มีประสิทธิภาพและปลอดภัย

⚠️ ระวัง! ป้อนรหัสผ่าน Mac ผิดหลายครั้ง อาจทำให้ข้อมูลหายถาวร ถ้าคุณใช้ Mac ที่เปิดใช้งาน FileVault (ระบบเข้ารหัสข้อมูลของ Apple) แล้วป้อนรหัสผ่านผิดครบ 10 ครั้งเครื่องจะเริ่มจำกัดการพยายามอีกครั้งหนึ่ง และหากป้อนผิดซ้ำจนครบ 30...

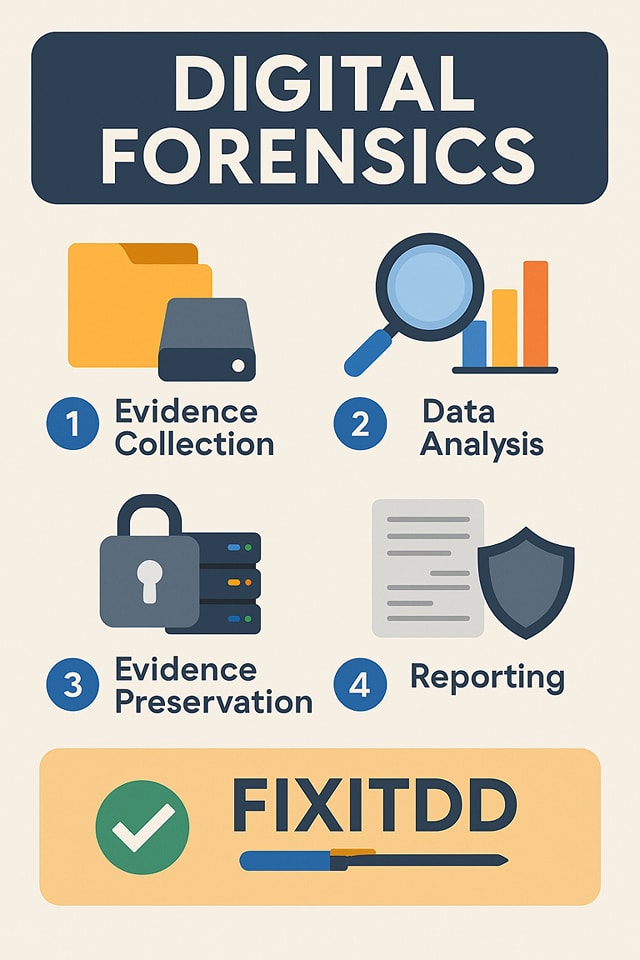

🔍 Digital Forensics คืออะไร? แล้วทำไมคุณควรรู้จักมันวันนี้!เพราะข้อมูลของคุณมีค่า ไม่ควรปล่อยให้ใครก็ได้เข้าถึง กระบวนการ Digital Forensics มีอะไรบ้าง? 1️⃣ เก็บหลักฐาน (Evidence Collection)💾 เก็บข้อมูลจากอุปกรณ์ต่าง ๆ เช่น...

ในยุคที่ข้อมูลคือ “ขุมทรัพย์” และภัยไซเบอร์คือ “ขโมย”อย่าให้ธุรกิจคุณต้องเสี่ยง! 🚫 ประกันภัยไซเบอร์ช่วยอะไร?✅ คุ้มครองค่าเสียหายจากการถูกแฮก/ข้อมูลรั่วไหล✅ ชดเชยรายได้กรณีระบบล่มเพราะโดนโจมตี✅ ช่วยฟื้นฟูระบบ IT และภาพลักษณ์ธุรกิจ✅ ให้ทีมผู้เชี่ยวชาญช่วยคุณแก้ไขปัญหา! ใครควรซื้อ?💼 เจ้าของธุรกิจ / SMEs🛒 ร้านค้าออนไลน์🏥...

ปกป้องธุรกิจของคุณ ด้วย Cybersecurity ระดับโลก พร้อมการันตีความปลอดภัย!กับบริการใหม่จาก FiXITDD ✨ ✅ ป้องกัน Ransomware และภัยคุกคามไซเบอร์✅ ครอบคลุมทั้งคอมฯ มือถือ Server และ Cloud✅ มีรับประกัน!...

✨ 1. ไฟตกคืออะไร?⚡ คือภาวะที่แรงดันไฟฟ้าลดลงกะทันหันชั่วครู่⛈️ มักเกิดจากฝนตกหนัก ฟ้าผ่า หรือโหลดไฟเกิน ✨ 2. ผลกระทบต่อคอมพิวเตอร์:💽 HDD / SSD พัง – ข้อมูลสำคัญอาจหายหมด🧠 เมนบอร์ดช็อต...

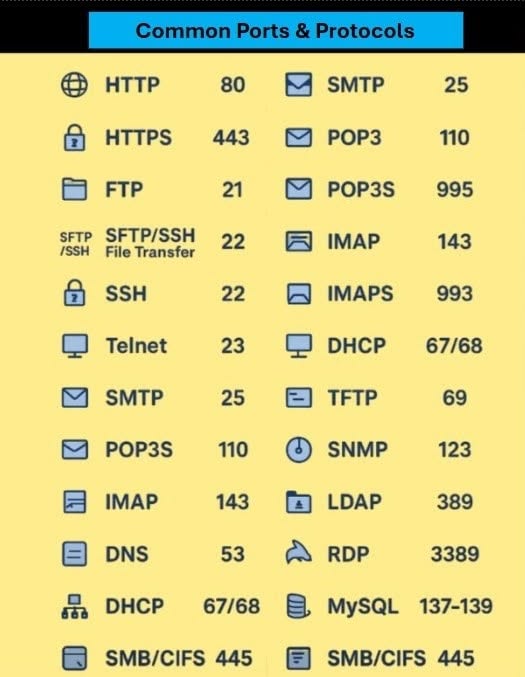

คุณเคยสงสัยไหมว่า เวลาเข้าเว็บ เช็คอีเมล หรือแชร์ไฟล์…คอมพิวเตอร์สื่อสารกันยังไง? ใช้ทางไหน? แล้วปลอดภัยไหม? คำตอบคือ “Ports & Protocols” ที่อยู่เบื้องหลังทั้งหมดนี้! Ports คืออะไร? คือ “ประตู” ที่ข้อมูลเข้า-ออกจากคอมพิวเตอร์แต่ละบริการ เช่น...

ระวัง! คุณอาจโดน “Adware” หรือมัลแวร์โฆษณาเล่นงานเข้าให้แล้ว! Adware คืออะไร?มันคือแอปหรือโค้ดที่แฝงตัวเข้ามาในมือถือ แล้วคอยแสดงโฆษณากวนใจ เด้งทั้งวันทั้งคืน แถมบางตัวยังอาจขโมยข้อมูลส่วนตัวได้อีกด้วย! มันเข้ามาในเครื่องเราได้ยังไง? โหลดแอปจากเว็บที่ไม่ปลอดภัย คลิกโฆษณาน่าสงสัยตามเว็บดูหนัง/ฟังเพลง ใช้แอปฟรีที่แอบแฝง Adware ไว้โดยไม่รู้ตัว กดอนุญาตสิทธิ์ให้แอปแบบไม่ตั้งใจ วิธีป้องกันง่ายๆ...

Threat Intelligence คืออะไร? แล้วเกี่ยวอะไรกับความปลอดภัยคอมพิวเตอร์? ลองนึกภาพว่าคุณมีบ้านหลังหนึ่ง🏠แล้วมีเพื่อนบ้านคอยเตือนว่า “ระวังนะ ช่วงนี้มีขโมยแถวนี้ ชอบงัดบ้านกลางคืน”คุณก็จะได้ล็อกบ้านให้แน่นหนา หรือแม้แต่ติดกล้องวงจรปิดเพิ่ม Threat Intelligence ก็คล้ายแบบนั้นเลย!มันคือ “ข้อมูลข่าวสารเกี่ยวกับภัยคุกคามทางไซเบอร์”ที่ช่วยให้เรารู้ล่วงหน้า ว่ามีมัลแวร์แบบไหนกำลังระบาดแฮกเกอร์ใช้วิธีไหนเจาะข้อมูลบ้างหรือว่า IP ไหนกำลังพยายามแอบเข้าระบบเรา รู้ก่อน...

🛑 อินเทอร์เน็ตล่ม มือถือล่ม… แล้วระบบของคุณยังทำงานได้อยู่ไหม?วันนี้ระบบของ TRUE ล่มทั่วประเทศหลายออฟฟิศ บ้าน และธุรกิจ หยุดชะงักแต่ลูกค้าของเรา… ยังทำงานต่อได้ ไม่มีสะดุดเพราะเราคือ FiXITDD – ผู้ดูแลระบบ IT และคอมพิวเตอร์ในสมุทรสาครให้บริการโดย ช่างมืออาชีพ...

❓ZAP คืออะไร?ZAP คือเครื่องมือฟรีที่ช่วยตรวจสอบว่าเว็บไซต์ของเราปลอดภัยหรือไม่ โดยมันจะทำงานเหมือน “คนกลาง” คอยดูว่ามีข้อมูลอะไรส่งไป-กลับระหว่างผู้ใช้งานกับเว็บไซต์ แล้วช่วยเราหาจุดที่อาจถูกแฮกได้พูดง่าย ๆ มันเหมือนเป็นเครื่องมือช่วย “ตรวจสุขภาพ” เว็บของเราเวลามีคนใช้งานจริง 🔐✨ ตรวจสุขภาพเว็บของคุณก่อนโดนแฮก! ✨✔️ ตรวจจับช่องโหว่ที่แฮกเกอร์อาจใช้✔️ วิเคราะห์การทำงานจริงของเว็บ✔️ รู้ปัญหาก่อนจะสายเกินไป...

หลายองค์กรมีทีมดูแลระบบความปลอดภัยไซเบอร์ ไม่ว่าจะเป็นทีภายใน (In-house) หรือจ้าง Outsource มาช่วยเฝ้าระวังระบบ เช่น Firewall, Endpoint หรือ Network Monitoringแต่คำถามสำคัญคือ…✳️ “ระบบของคุณเคยถูกทดสอบจากมุมมองของ ‘ผู้โจมตี’ แล้วหรือยัง?”แม้จะมีระบบรักษาความปลอดภัยอย่างครบถ้วน แต่ “ช่องโหว่ที่ซ่อนอยู่”...

Microsoft ได้ปล่อยอัปเดต Patch Tuesday ประจำเดือนมิถุนายน 2025 โดย แก้ไขช่องโหว่ทั้งหมด 66 รายการ รวมถึงช่องโหว่ Zero-Day ที่กำลังถูกใช้งานโจมตีจริง และช่องโหว่อีกหนึ่งรายการที่ถูกเปิดเผยต่อสาธารณะ 📌 รายละเอียดช่องโหว่ที่แก้ไขRemote Code...

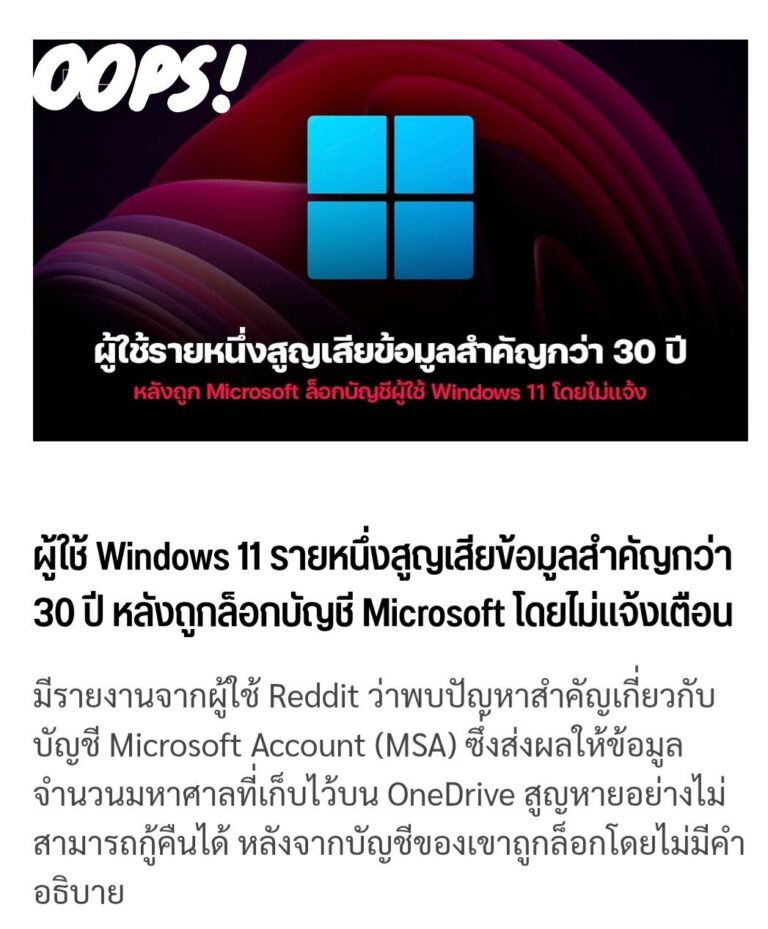

🔐 ข้อมูลหาย…ไม่ใช่แค่เรื่องเล็ก! ‼️ ผู้ใช้ Windows รายหนึ่งสูญเสียข้อมูลสำคัญกว่า 30 ปี เพราะบัญชี Microsoft ถูกล็อก โดยไม่แจ้งเตือนล่วงหน้าหนึ่งคลิกพลาด อาจทำให้คุณเสียไฟล์สำคัญตลอดชีวิต!

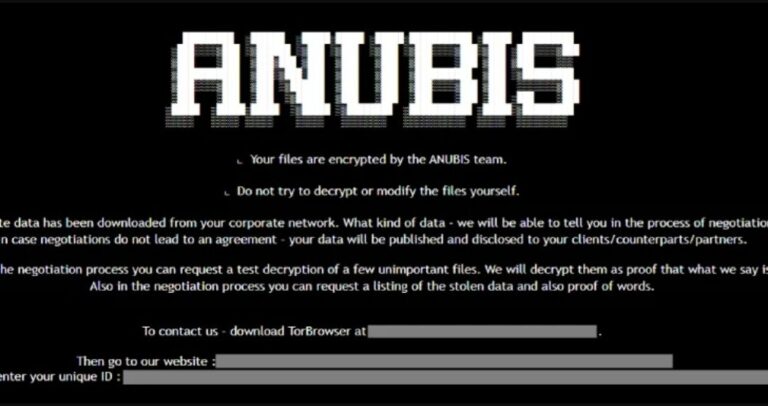

🕵️♂️ บริษัท Trend Micro พบแรนซัมแวร์ตัวใหม่ชื่อว่า Anubis ที่อันตรายกว่าที่เคย!เพราะไม่ใช่แค่เข้ารหัสไฟล์เรียกค่าไถ่… แต่มาพร้อมโหมดพิเศษชื่อว่า WIPEMODE ที่ ลบเนื้อหาไฟล์จนหมดเกลี้ยง เหลือแค่ชื่อไฟล์ไว้หลอกตา 😱 🔒 แปลว่า…❌ ถึงจ่ายค่าไถ่ ก็ไม่สามารถกู้ไฟล์คืนได้📂...

💥 หลายองค์กรวันนี้เสี่ยงกับภัยไซเบอร์มากขึ้นทุกวัน📉 โดนแฮกแค่ครั้งเดียว = เสียเงิน + เสียชื่อเสียง + เสียความเชื่อมั่น 💡 FiXITDD เข้าใจดีว่า…การ “เตรียมพร้อม” ดีกว่าการ “ซ่อมหลังพัง”เพราะงั้นเราจึงแนะนำบริการ Cyber Performance...

🚨 โพสต์นี้มีคำตอบ พร้อมวิธีรับมือ! หลายคนอาจเคยเห็นคลิปวิดีโอที่คนดัง พูดในสิ่งที่ไม่น่าจะพูด หรือใบหน้าถูกสลับไปมาอย่างแนบเนียน นั่นแหละครับคือสิ่งที่เรียกว่า “Deepfake” 🔍 Deepfake คืออะไร?Deepfake ย่อมาจาก “Deep Learning + Fake” เป็นเทคโนโลยีที่ใช้...

ในโลกไซเบอร์… ความปลอดภัยไม่ได้เริ่มที่ Firewall หรือ Antivirusแต่มันเริ่มที่คำถามง่าย ๆ ว่า… “ใครควรเข้าถึงข้อมูลอะไรได้บ้าง?” 🎯 นี่แหละคือหัวใจของ Access Controlหรือ การควบคุมสิทธิ์เข้าถึง ระบบ / ข้อมูล /...

“รู้ก่อน ป้องกันก่อน แฮกเกอร์รอไม่ไหว!” 📌 Vulnerability Management คือกระบวนการที่องค์กรใช้ในการ🔎 ค้นหา ประเมิน จัดลำดับ และแก้ไขช่องโหว่ (Vulnerabilities)ในระบบ IT เพื่อป้องกันการถูกเจาะระบบ หรือข้อมูลรั่วไหล 🚀 ขั้นตอนหลักมีอะไรบ้าง?...

ในปี 2025 กระแส Italian Brainrot หรือ อิตาเลียนเบลร็อต กำลังได้รับความนิยมมากในโลกออนไลน์ โดยเฉพาะใน TikTokจุดเด่นคือการใช้ AI สร้างภาพตัวละครสุดแปลก ที่เป็นสิ่งมีชีวิตหรือวัตถุประหลาด มีรูปร่างไม่สมเหตุสมผล ฟังดูเหมือนภาษาอิตาลี แต่จริง ๆ...